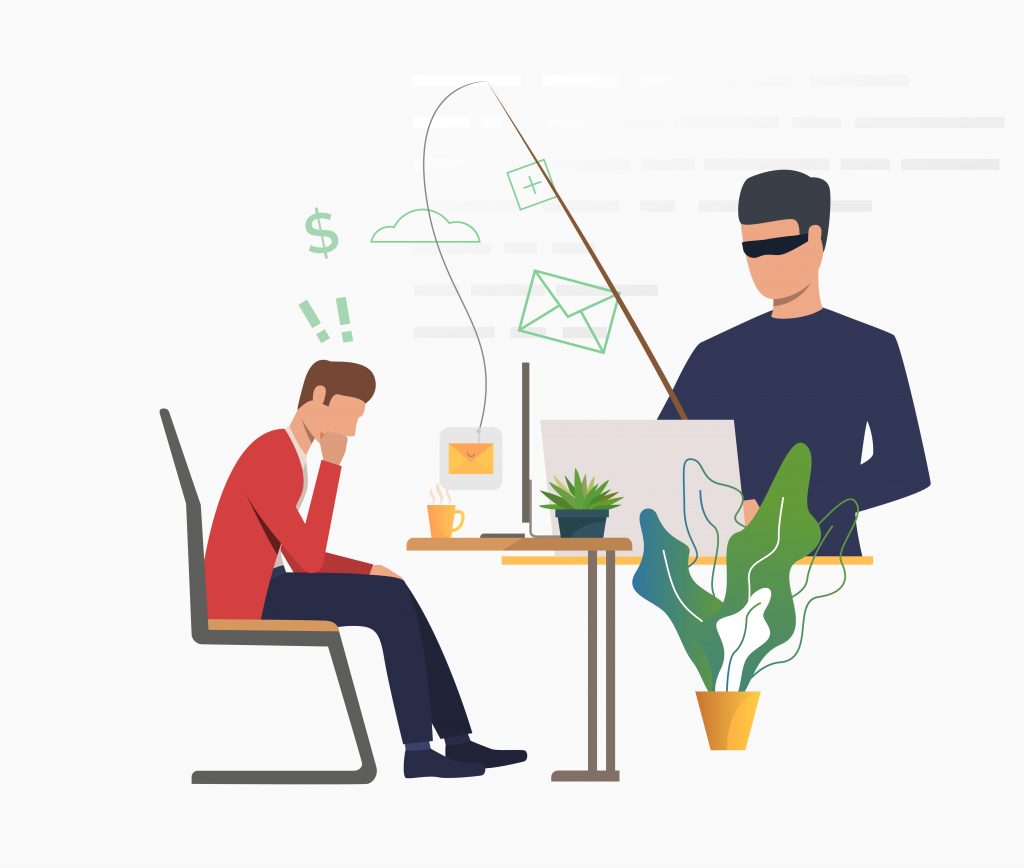

Le truffe informatiche sono un argomento in continuo sviluppo. Tra i fenomeni più frequenti troviamo quello del Phishing: la pratica di rubare i dati di login degli account.

Inoltre, la pandemia COVID-19 ha creato una tempesta digitale.

“Non abbiamo mai visto nulla di simile. Stiamo assistendo a campagne di truffe online massive che sfruttano questo Coronavirus” – ha dichiarato un ricercatore di sicurezza informatica di Proofpoint.

Viene sfruttata l’esigenza di lavorare da remoto, cercando non solo di rubare dati dagli utenti, ma dove possibile di arrivare anche alle informazioni relative alle carte di credito.

Rapporto Clusit 2020 sulla sicurezza ITC in Italia

L’Associazione Italiana per la Sicurezza Informatica – Clusit – ha pubblicato il rapporto sull’andamento dei cyber attacchi in Italia e nel resto del mondo.

Il rapporto evidenzia una media di 139 attacchi registrati ogni mese, contro una media di 94 attacchi durante il periodo 2014-2018. Il Clusit, tuttavia, sottolinea che il dato non rappresenta la situazione reale. Non tiene conto di tutti gli attacchi non andati a buon fine, bensì solamente quelli andati a segno.

Nel 2019 il numero maggiore di attacchi gravi si osserva verso le categorie:

- “Multiple Targets” (+29,9%);

- “Online Services / Cloud” (+91,5%);

- “Healthcare” (+17,0%);

- “GDO/Retail” (+28,2%);

- “Others” (+76,7%);

- “Telco” (+54,5%);

- “Security Industry” (+325%).

Lo studio si basa su un campione costituito da 10.087 attacchi di particolare gravità. Ossia quelli che hanno avuto un impatto in termini di perdite economiche, di danni alla reputazione o di diffusione di dati sensibili (personali e non).

Come evitare quindi che i nostri profili possano venire rubati da malintenzionati?

Impostare password sicure

Come prima cosa, bisogna sempre impostare password sicure. Lunghezze discrete con alternanze di simboli e caratteri speciali.

Molti sistemi di login, suggeriscono un minimo di otto caratteri. Tuttavia è sempre opportuno inserirne almeno dieci. Gli errori tipici? Usare il vostro nome o cognome seguito dall’anno di nascita, una serie di numeri come ad esempio 12345678 o una data a voi cara, come quella di un anniversario.

Tutti questi dati possono infatti essere scoperti da un momento all’altro da parte di malintenzionati. Per questo, una password ben strutturata è la scelta migliore.

Infine, bisogna anche ricordare di cambiare password periodicamente con intervalli mensili.

Usare un gestionale per le password

Utilizzare sempre la stessa password, non è una scelta saggia. Meglio affidarsi a un gestore password in cui memorizzare tutte le nostre username e le password usate. Esistono diversi servizi affidabili: basta cercare quello più adatto alle proprie esigenze.

Attivare l’autenticazione a due fattori

L’autenticazione a due fattori è uno strumento che ci permette di proteggere i nostri account online. Il procedimento da seguire è semplice:

- Inseriamo il nostro nome utente e la nostra password sicura;

- Verrà inviato un codice univoco (tipicamente a 6 cifre) sul nostro numero personale associato a quell’account;

- Una volta inserito il codice ricevuto, potremo avere accesso al nostro profilo.

L’autenticazione a due fattori tramite OTP, One Time Password, ovvero “password che viene usata una volta sola”, è un metodo per i sistemi di home-banking. È stato adottato dalle piattaforme bancarie per incrementare la sicurezza dei profili.

Attenzione alle e-mail

E-mail e messaggi social possono nascondere diverse trappole.

Mail che annunciano vincite, richieste di servizi. Sono tra i più classici esempi di phishing che si possano attuare, ma per prevenirli basta poco.

Si può anche aprire quella e-mail, ma con molta attenzione a non cliccare link, messaggi pop-up o scaricare allegati presenti al suo interno. Potrebbero essere dannosi per i vostri dati.

Verificate sempre l’indirizzo e-mail del mittente. Bisogna sempre considerare che nessun fornitore di servizi richiede oggi di verificare i propri dati tramite e-mail o messaggi.

Usare un antivirus

Usare un antivirus di qualità, sia sullo smartphone sia sul PC, può proteggerci da possibili truffe informatiche. La maggior parte degli antivirus includono protezioni anti-scam e anti-phishing, proteggendovi da probabili attacchi.

In ITCore Group troverai professionisti che hanno attenzione e competenze continuamente allenate, persino messe alla prova anche nelle situazioni più complesse.

Abbiamo scelto di affiancarci a partner tecnologici dalla reputazione certa e verificabile. Ma la tecnologia da sola, non basta.

Hai bisogno di aiuto?