Le email di phishing sono una vera pestilenza. Ed è sempre più complicato riconoscerle evitando di cadere in trappole che possono costarci davvero molto, in alcuni casi, moltissimo, sia in termini economici che in termini di reazione a catena di risorse coinvolte.

Ma, prima di addentrarci nella parte operativa di questa breve guida, vogliamo evitare uno degli errori più diffusi in materia di sicurezza: dare per scontata la conoscenza delle minacce. Quindi partiamo con allinearci sulle definizioni di base.

Tanto per tranquillizzarti, questa non è una guida per tecnici, anzi, è pensata per chi è davanti al proprio monitor tutti i giorni, apre Outlook (o qualsiasi altro gestore di posta) e deve fare una serie di scelte, tra cui: aprire o non aprire una mail, cliccare o non cliccare su un link che sembra affidabile.

Partiamo dall’inizio.

Cosa sono le email di phishing

A dispetto di quanto si possa (ingenuamente) pensare, le email di phishing sono lo strumento più diffuso dai cybercriminali per attentare alla sicurezza della tua azienda.

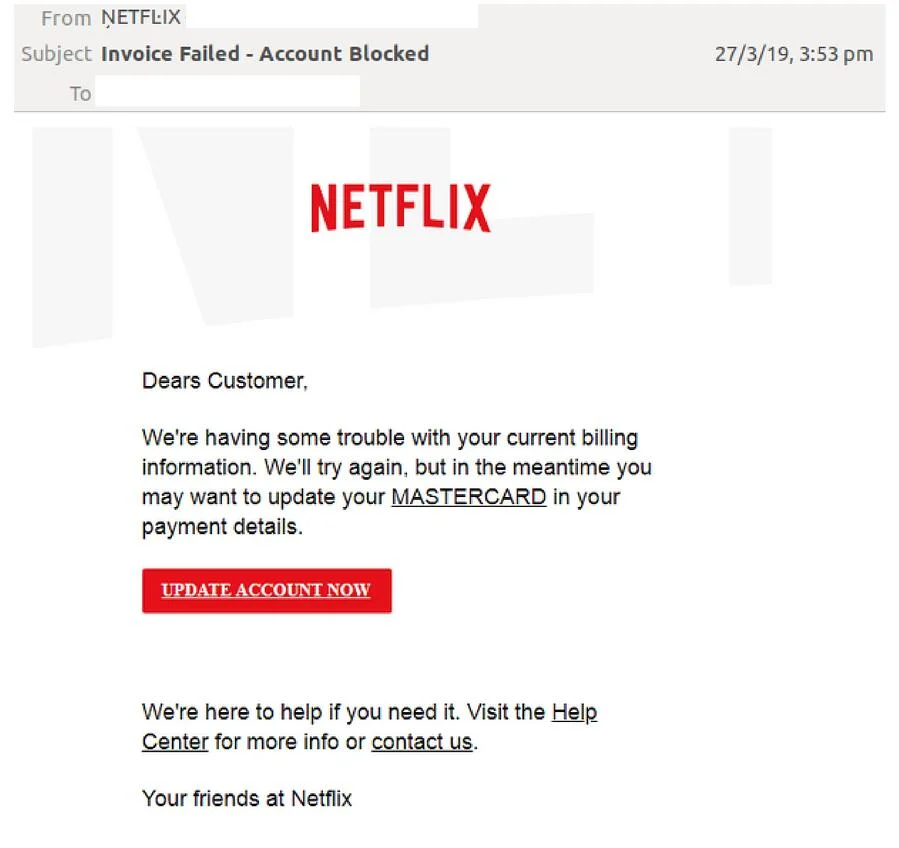

Sono email apparentemente innocue, normali, spesso provenienti da organizzazioni il cui marchio è riconoscibile e tranquillizzante. L’aspetto di queste email e del loro contenuto è spesso credibile, ma contiene collegamenti a indirizzi, file o, in generale, codice malevolo in grado di generare eventi dannosi all’intera infrastruttura digitale della tua azienda.

Se non c’è un’adeguata protezione perimetrale o un sistema di intercettazione evoluto che le blocca prima dell’ingresso sui vostri server, queste email vanno riconosciute ed eliminate in sicurezza.

Ecco cinque suggerimenti per identificarle.

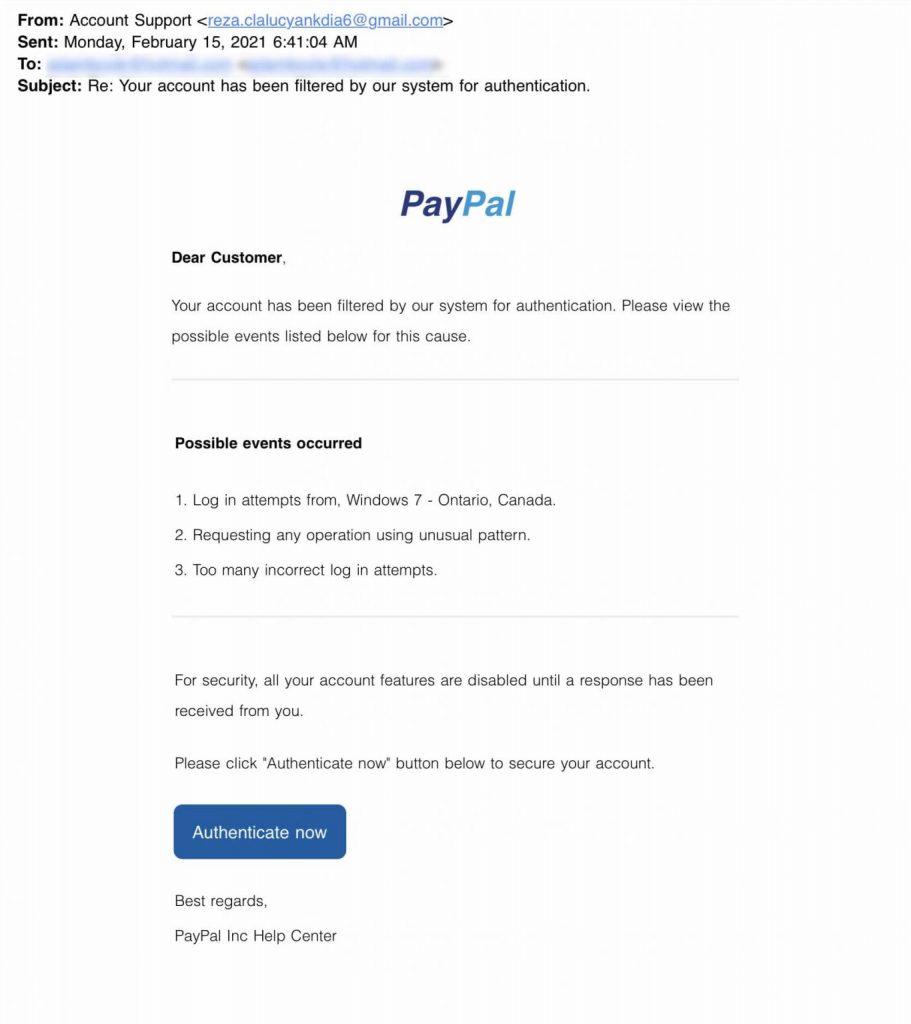

1. Il dominio del mittente non è coerente con l’organizzazione

Nessuna organizzazione degna di questo nome, manderebbe mai una mail da un indirizzo @gmail.com, @libero.it o @aol.com. Motivo per cui è essenziale che ogni azienda abbia un suo nome a dominio specifico e “parlante”, riconoscibile e riconducibile all’attività o al marchio.

Magari il nome del mittente è credibile, l’aspetto della mail è credibile, ma l’indirizzo del mittente contiene un dominio non coerente. Come nell’esempio di seguito.

In questo esempio l’email sembra provenire dal supporto di Pay Pal, quando, in realtà, è stata inviata da un indirizzo fasullo. Cliccando sul pulsante, la cosiddetta Call To Action, si finisce su una pagina attrezzata per acquisire credenziali oppure per installare silenziosamente codice malevolo sulla tua macchina per propagarsi poi sull’intera rete aziendale.

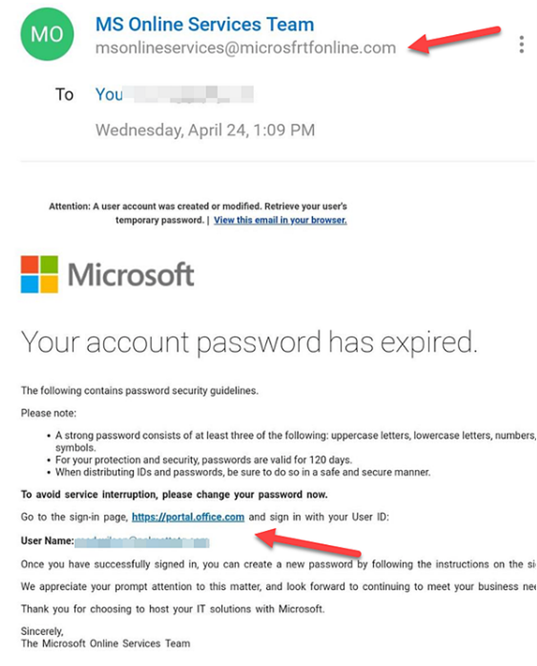

2. Il dominio è apparentemente credibile ma è scritto in modo scorretto

Tutto sembra coerente, credibile, ma il trucco c’è e si vede se sai come e dove guardare. Di nuovo, quello che dobbiamo osservare è il dominio. Ad una lettura distratta e veloce, il dominio è credibile, ma leggendo con attenzione è stato scritto in modo scorretto. Sembra provenire, ad esempio, da microsoftonline.com in realtà, ad una lettura più attenta, il dominio è mircosofrtfonline.com. Ora che lo leggi intenzionalmente l’errore è evidente, ma nella quotidianità, nel turbine continuo delle email che riceviamo tutti i giorni, è assolutamente credibile l’errore basato sul colpo d’occhio.

3. Il testo dell’email è scritto con linguaggio scadente

In questi casi è più facile sospettare che la mail provenga da fonti non affidabili. Linguaggio grammaticalmente scorretto, con refusi frequenti, sono indizi che difficilmente il mittente possa essere ufficiale.

Non facciamoci ingannare da eventuali indicazioni all’interno dell’email che possano riportare diciture del tipo: “se hai il sospetto che questo sia un messaggio malevolo, contatta il nostro servizio clienti”. È una frode nella frode. O, quantomeno, è un tentativo.

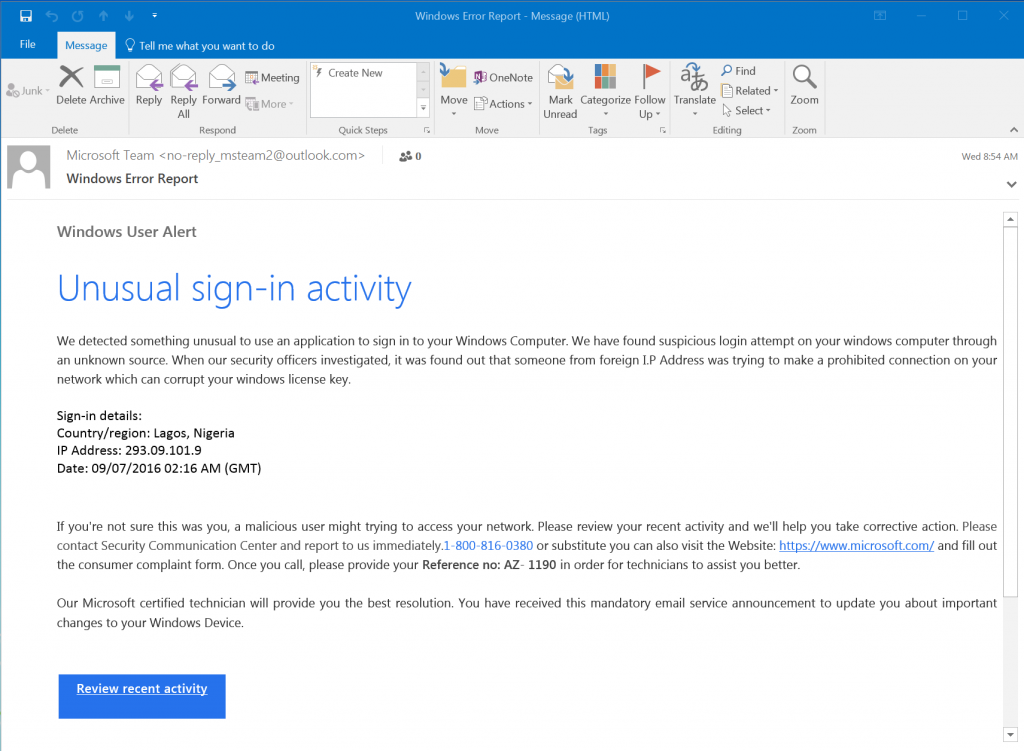

4. Il messaggio fa leva sul senso di urgenza

“È scaduto la scorsa settimana”, “il suo account verrà bloccato definitivamente”, “vi invitiamo a chiudere la vostra posizione entro la giornata di oggi”. Questi sono solo alcuni esempi di messaggi che provano a fare leva sulla pressione psicologica e sulla creazione di un meccanismo ansiogeno basato sull’urgenza. Un vecchio saggio, una volta, disse: “chi ti fa fretta è perché ha un problema”.

Prendiamo la cosa con calma, verifichiamo il contenuto, il mittente e non clicchiamo su nessun link, anche se apparentemente affidabile.

Un colpo di telefono in più, nel caso, risolverà ogni dubbio. Meglio ancora poter inviare uno screenshot al nostro reale interlocutore, per informarlo di quanto sta accadendo.

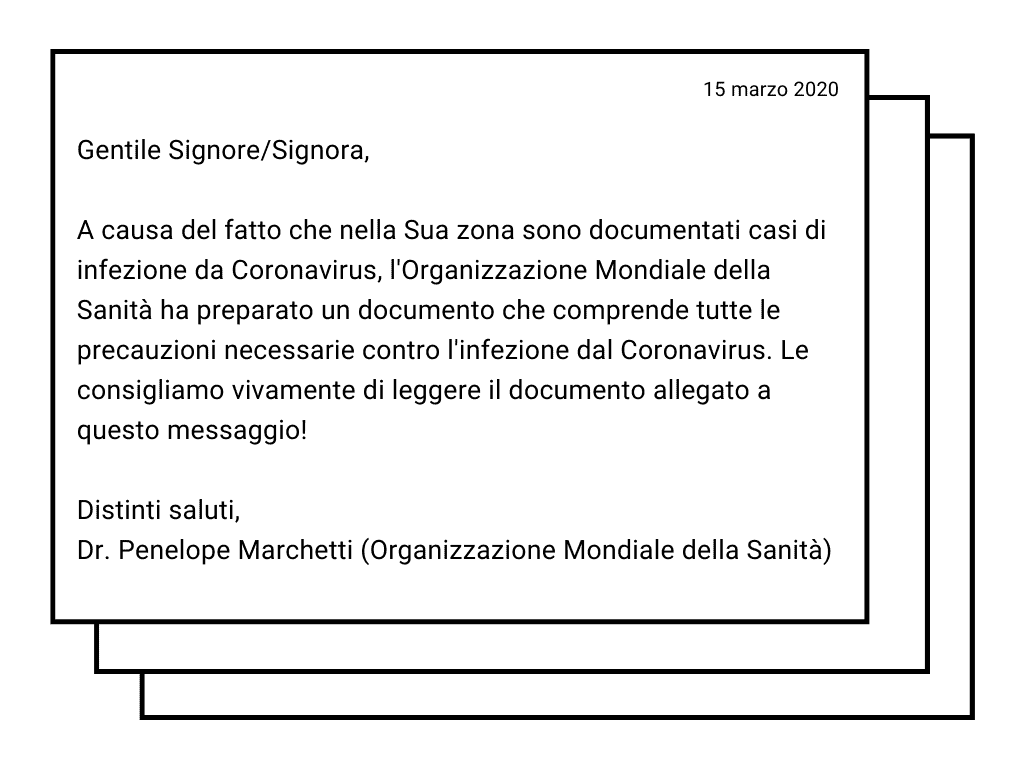

5. Allegati e link sospetti

Quando una mail contiene un allegato, contiamo sempre fino a 10 prima di aprirlo. Non è strano ricevere fatture o documenti in formato pdf. Eppure se non siamo più che certi del mittente, dominio e della bontà del messaggio, vale la pena accertarsi che il documento sia effettivamente affidabile. Un file apparentemente innocuo può in realtà nascondere codice malevolo che, attraverso il tuo pc, può propagarsi su tutto il resto della rete, generando conseguenze con cui non vorresti avere a che fare.

Non sono nemmeno infrequenti i casi di frodi finanziarie.

Può infatti succedere che il tuo cliente riceva una mail da un indirizzo in tutto e per tutto somigliante al tuo, con un layout fedele al tuo, nel cui corpo del testo viene indicato il nuovo codice IBAN e relativi SWIFT code per effettuare i pagamenti successivi.

Oppure richieste di aggiornamento dei sistemi di pagamento per qualche tipo di servizio per il quale avete o hai attivato una subscription o un pagamento ricorrente.

Il fatto che sia una comunicazione fatta su un account di posta personale, non lo rende meno pericoloso. Non è importante come fa ad entrare, che sia dalla porta o dalla finestra, l’importante è entrare.

L’86% delle aziende ha ricevuto email di phishing nel corso dell’ultimo anno

L’obbiettivo di questa come delle altre guide che pubblichiamo su questi argomenti, è rendere consapevoli le persone che le minacce alla sicurezza esistono e avvengono quotidianamente.

Secondo un rapporto di Proofpoint sullo stato dell’email phishing, circa l’86% delle aziende ha subito attacchi massivi di email phishing nell’arco degli ultimi 12 mesi.

Attacchi che hanno dimostrato come quando anche solo uno su 100 va a segno, le conseguenze sono devastanti per le aziende in termini di perdite economiche, tempi di fermo macchine, costi di ripristino e di mancato guadagno, solo per evidenziarne alcuni.

Per questo bisogna assicurarsi che le soluzioni di cybersecurity agiscano su più fronti: quello delle competenze digitali (cultura e formazione delle persone) e quello delle tecnologie difensive che non lascino nulla al caso.

Parlane con i nostri esperti, c’è una proposta dimensionabile ad hoc per la tua azienda, sia per la componente formativa che per quella tecnica. L’obbiettivo è pensare al lavoro da fare perché alla sicurezza ci pensa qualcun altro.